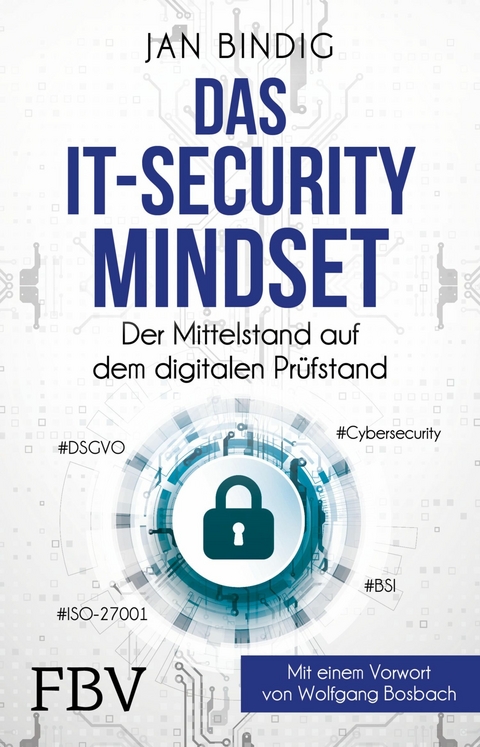

Das IT-Security-Mindset (eBook)

160 Seiten

FinanzBuch Verlag

978-3-96092-316-9 (ISBN)

Zwar hat ein Großteil des Mittelstands die Bedeutung von IT-Sicherheit erkannt, die meisten fühlen sich jedoch schlecht informiert oder völlig überfordert.

Jan Bindig gibt mit dem IT-Security-Mindset erstmals praxistaugliche und leicht umzusetzende Hilfestellungen. Er zeigt, dass auch für kleine und mittelständische Unternehmen, IT-Sicherheit kein undurchdringlicher Informations-Dschungel sein muss, sondern ein einfach zu beschreitender Weg, der lediglich in mehreren Etappen gegangen werden muss.

Mit einem Vorwort von Wolfgang Bosbach.

Jan Bindig ist seit vielen Jahren in der IT Branche zu Hause: Neben der Spezialisierung im Bereich Reverse-Engineering war er bereits in zahlreichen IT-Projekten im Bereich Serveradministration, Infrastruktur und Netzwerksicherheit aktiv. Nach dem Wirtschaftsinformatikstudium in Leipzig und Auslandsaufenthalten unter anderem in Osteuropa und Großbritannien gründete er 2004 die Bindig Media GmbH mit Standorten in Leipzig und Hamburg. Unter der Marke DATA REVERSE werden die spezialisierten Dienstleistungen für IT-Forensik und Datenwiederherstellung auch von deutschen DAX Konzernen regelmäßig abgerufen. Als IT-Spezialist und CEO ist er auch auf zahlreichen Kongressen und Konferenzen im Bereich IT-Sicherheit und E-Discovery vertreten.

| Erscheint lt. Verlag | 27.12.2018 |

|---|---|

| Verlagsort | München |

| Sprache | deutsch |

| Themenwelt | Sachbuch/Ratgeber ► Beruf / Finanzen / Recht / Wirtschaft ► Wirtschaft |

| Wirtschaft ► Betriebswirtschaft / Management | |

| Schlagworte | Angriff • Big Data • cybercrime • Data recovery • Daten • Datenrettung • Datenschutz • Datensicherung • Datensiebstahl • Datenverarbeitung • Datenverlust • DSGVO • Erpressersoftware • Erpressung • Firewahl • Hacker • Hacking • Hidden champions • IT-Lösungen • KMU • Mittelstand • Privatsphäre • Raiders • Speichermedien • verschlüsselte Daten • Virus • Wiederherstellung • Wiederherstellung gelöschter Daten • Wolfgag Bosbach |

| ISBN-10 | 3-96092-316-3 / 3960923163 |

| ISBN-13 | 978-3-96092-316-9 / 9783960923169 |

| Informationen gemäß Produktsicherheitsverordnung (GPSR) | |

| Haben Sie eine Frage zum Produkt? |

Digital Rights Management: ohne DRM

Dieses eBook enthält kein DRM oder Kopierschutz. Eine Weitergabe an Dritte ist jedoch rechtlich nicht zulässig, weil Sie beim Kauf nur die Rechte an der persönlichen Nutzung erwerben.

Dateiformat: PDF (Portable Document Format)

Mit einem festen Seitenlayout eignet sich die PDF besonders für Fachbücher mit Spalten, Tabellen und Abbildungen. Eine PDF kann auf fast allen Geräten angezeigt werden, ist aber für kleine Displays (Smartphone, eReader) nur eingeschränkt geeignet.

Systemvoraussetzungen:

PC/Mac: Mit einem PC oder Mac können Sie dieses eBook lesen. Sie benötigen dafür einen PDF-Viewer - z.B. den Adobe Reader oder Adobe Digital Editions.

eReader: Dieses eBook kann mit (fast) allen eBook-Readern gelesen werden. Mit dem amazon-Kindle ist es aber nicht kompatibel.

Smartphone/Tablet: Egal ob Apple oder Android, dieses eBook können Sie lesen. Sie benötigen dafür einen PDF-Viewer - z.B. die kostenlose Adobe Digital Editions-App.

Buying eBooks from abroad

For tax law reasons we can sell eBooks just within Germany and Switzerland. Regrettably we cannot fulfill eBook-orders from other countries.

aus dem Bereich