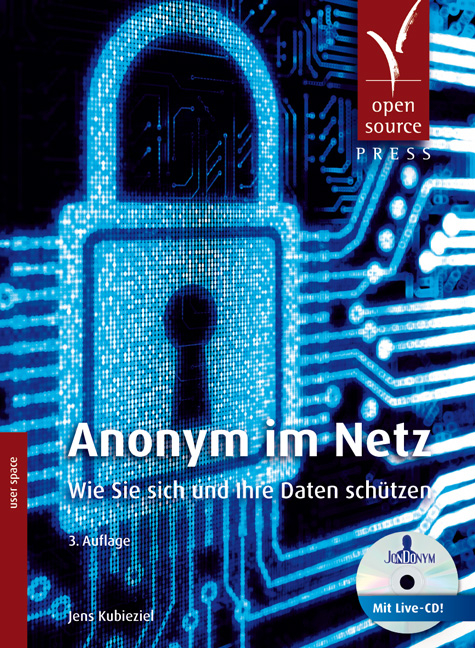

Anonym im Netz

Open Source Press (Verlag)

978-3-941841-67-3 (ISBN)

- Titel ist leider vergriffen;

keine Neuauflage - Artikel merken

In diesem Buch erfahren Sie, welche frei verfügbaren Lösungen zum Schutz Ihrer Privatsphäre es gibt und wie Sie diese einsetzen. Der Einstieg erfolgt mit einfachen Anwendungen, die Sie als eigene Programme oder Erweiterung Ihres Lieblingsbrowsers nutzen, um anonym im Internet zu surfen. Der Proxyserver Privoxy erweist sich hier als Universaltalent und wird ausführlich vorgestellt. Wollen Sie E-Mails anonym verschicken, greifen Sie auf sogenannte „Remailer“ zurück, wie die hier beschriebenen Programme Mixmaster und Mixminion.

Auch professionelle Lösungen wie Tor, JonDonym und I2P behandelt das Buch und widmet sich deren umfangreichen Einsatz- und Konfigurationsmöglichkeiten. So gewinnen Sie nicht nur einen Überblick über den aktuellen Stand der Anonymisierungstechnik, sondern können als Betreiber eigener Anonymisierungsserver sogar aktiv zum Ausbau dieses Netzes beitragen.

Für den Schutz Ihrer Daten im Internet müssen Sie selbst aktiv werden – die aktualisierte Neuauflage dieses Standardwerks zeigt Ihnen, wie es geht.

Mit JonDo Live-CD: Einlegen, starten und anonym surfen, mailen oder chatten!

Jens Kubieziel ist Bankkaufmann und studiert Mathematik an der Friedrich-Schiller-Universität Jena. Er hält Vorträge zu Kryptografie und Anonymisierung und berät mittelständische Firmen über IT-Sicherheit.

Einleitung

1 Anonymität mit Firefox und Tor – ein praktischer Einstieg

1.1 Das Tor-Browser-Paket

2 Anwendungen zum Schutz Ihrer Privatsphäre

2.1 Anonyme Proxys

2.1.1 Webproxys

2.1.2 Picidae

2.1.3 Offene Proxys

2.1.4 CoDeeN

2.2 Nützliche Erweiterungen für Mozilla Firefox

2.2.1 Adblock Plus

2.2.2 BetterPrivacy

2.2.3 CookieCuller

2.2.4 Cookie Monster

2.2.5 Flashblock

2.2.6 FoxyProxy

2.2.7 Ghostery

2.2.8 HTTPS Everywhere

2.2.9 NoScript

2.2.10 SwitchProxy

2.2.11 Torbutton

2.3 Privoxy

2.3.1 Installation von Privoxy

2.3.2 Anpassung von Privoxy

3 Anonyme Kommunikation mit Remailern

3.1 Wer sind Alice, Bob und Mallory?

3.2 Mix-Netze nach David Chaum

3.3 Der Remailer anon.penet.fi

3.3.1 Funktionsweise

3.3.2 Angriffe auf den Server

3.4 Nymremailer

3.5 Cypherpunk-Remailer

3.5.1 Funktionsweise

3.5.2 Angriffe gegen Cypherpunk-Remailer

3.6 Mixmaster

3.6.1 Funktionsweise

3.6.2 Angriffe gegen Mixmaster

3.6.3 Installation unter GNU/Linux

3.6.4 Installation unter Windows

3.6.5 Benutzung von Mixmaster

3.6.6 Verbindung mit E-Mail-Programmen unter GNU/Linux

3.6.7 Hilfsanwendungen unter Windows

3.6.8 Mixmaster als Remailer

3.6.9 Die Pingersoftware echolot

3.7 Mixminion

3.7.1 Funktionsweise

3.7.2 Angriffe gegen Mixminion

3.7.3 Installation unter Windows

3.7.4 Installation unter GNU/Linux

3.7.5 Anonyme E-Mails versenden

3.7.6 Einmalige Antwortblöcke nutzen

3.8 Weitere Remailer

4 Das Tor-Projekt

4.1 Onion Routing

4.2 Tor

4.2.1 Funktionsweise

4.2.2 Angriffe und Fallstricke

4.3 Der praktische Einsatz von Tor

4.3.1 Installation unter GNU/Linux

4.3.2 Installation von Tor im Quellcode

4.3.3 Installation eines HTTP-Proxys

4.3.4 Einstellungen für Webbrowser

4.3.5 Fallstricke beim anonymen Surfen

4.3.6 Pro und Contra Virtualisierung

4.3.7 Hilfsanwendungen für andere Protokolle

4.3.8 E-Mail über Tor

4.3.9 Chatprogramme mit Tor

4.3.10 FTP mit Tor

4.3.11 SSH mit Tor

4.3.12 Weitere Anwendungen

4.3.13 Fehler erkennen und beheben

4.4 Tor als Server und versteckter Service

4.4.1 Tor als Server betreiben

4.4.2 Versteckte Services

5 JonDonym

5.1 AN.ON und JAP/JonDonym

5.1.1 Funktionsweise von JAP bzw. JonDonym

5.1.2 Angriffe gegen JAP bzw. JonDonym

5.2 Der praktische Einsatz von JonDo

5.2.1 Vorbereitungen für die Installation

5.2.2 Installation von JonDo

5.2.3 JonDoFox

5.2.4 JonDo Live-CD

5.2.5 Benutzung von JonDo

5.2.6 Fehler beheben

6 I2P

6.1 Funktionsweise von I2P

6.2 Angriffe gegen I2P

6.3 Der praktische Einsatz von I2P

6.3.1 Installation von I2P

6.3.2 Start der Software

6.3.3 I2P Router Console

6.3.4 Eepsites und Webseiten besuchen

6.3.5 Eepsites einrichten

6.3.6 E-Mail mit I2P

6.3.7 Weitere Anwendungen

Anhang

A Die JonDo Live-CD

A.1 Systemvoraussetzungen

A.2 Vorbereiten der CD oder des USB-Stick

A.3 Start der JonDo Live-CD

A.4 Benutzung der Live-CD

A.4.1 JonDoFox

A.5 Mozilla Thunderbird

A.6 Weitere Programme

A.7 Abmelden von der JonDo Live-CD

| Erscheint lt. Verlag | 30.5.2012 |

|---|---|

| Reihe/Serie | user space |

| Sprache | deutsch |

| Maße | 176 x 240 mm |

| Gewicht | 470 g |

| Einbandart | kartoniert |

| Themenwelt | Mathematik / Informatik ► Informatik ► Web / Internet |

| Schlagworte | Anonym im Internet • Anonym im Netz • Anonymität • anonym surfen • Datenschutz • Datensicherheit • Gläserner Bürger • Internet-Security • JonDo • Mixmaster • Mixminion • Privoxy • Tor • Verschlüsselung |

| ISBN-10 | 3-941841-67-X / 394184167X |

| ISBN-13 | 978-3-941841-67-3 / 9783941841673 |

| Zustand | Neuware |

| Informationen gemäß Produktsicherheitsverordnung (GPSR) | |

| Haben Sie eine Frage zum Produkt? |

aus dem Bereich