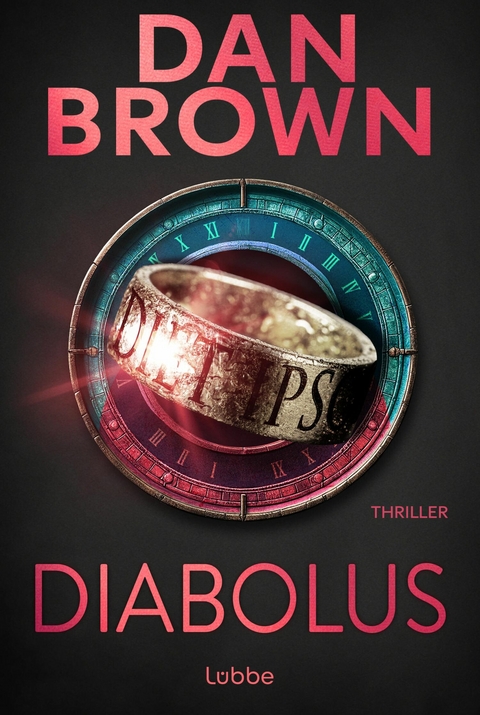

Diabolus (eBook)

524 Seiten

Bastei Lübbe (Verlag)

978-3-8387-3228-2 (ISBN)

Die kryptographische Abteilung des US-Geheimdienstes NSA verfügt über einen geheimen Super-Computer, der in der Lage ist, innerhalb kürzester Zeit jeden Code (und somit jede verschlüsselte Botschaft) zu knacken. Der Rechner kommt zum Einsatz, wenn Terroristen, Drogenhändler und andere Kriminelle ihre Pläne mittels codierter Texte verschleiern und die Sicherheit der USA auf dem Spiel steht.

In der Vergangenheit konnten die Kryptographen täglich hunderte von Codes knacken - bis zu dem Tage, als Diabolus zum Einsatz kommt: Ein mysteriöses Programm, das den Super-Rechner offenbar überfordert. Der Entwickler des Programms droht, Diabolus der Öffentlichkeit zugänglich zu machen. Würde dieses Programm zum Verschlüsselungs-Standard werden, wäre der erfolgreichen Verbrechensbekämpfung der NSA über Nacht die Basis entzogen. Die Mitarbeiter des Geheimdienstes setzen alle Hebel in Bewegung, das drohende Desaster zu verhindern ...

Mit Diabolus schrieb Bestsellerautor Dan Brown einen spannenden Thriller, der in die Welt der Chiffren und Geheimcodes entführt.

<p>Dan Brown, geboren 1964 in Exeter, USA, ist der Autor von weltbekannten Thrillern, darunter Sakrileg (The Da Vinci Code), ein Roman, der mit Tom Hanks verfilmt wurde und in über 40 Ländern erschien. Seine Bücher, die Action, Wissenschaft und Geschichte vereinen, wurden in 54 Sprachen übersetzt und dominierten die Bestsellerlisten. Brown, der in Kunstgeschichte und Sprachen ausgebildet wurde, erschuf die ikonische Figur Robert Langdon. Der Autor lebt in Neuengland.</p>

KAPITEL 4

Der Piepton der Türsteuerung der Crypto-Abteilung riss Susan aus ihrem trübsinnigen Tagtraum. Die rotierende Türplatte war bereits über die voll geöffnete Position hinausgefahren. In fünf Sekunden würde sie sich wieder geschlossen haben. Susan nahm sich zusammen und trat durch die Öffnung. Ein Computer registrierte ihren Eintritt.

Seit der Fertigstellung der Crypto-Abteilung vor zweieinhalb Jahren hatte Susan praktisch hier gelebt, doch der Anblick brachte sie immer noch zum Staunen. Der Hauptraum war eine gewaltige halbkugelförmige geschlossene Konstruktion, die fünf Stockwerke in die Höhe ragte. Der Mittelpunkt des lichtdurchlässigen Kuppeldachs lag gut sechsunddreißig Meter über dem Boden. Ein Schutzgewebe aus Polykarbonat, das einem Explosionsdruck von zwei Megatonnen TNT standhalten konnte, war in das Acrylglas eingebettet und ließ das Sonnenlicht in zarten filigranen Mustern auf den Wänden spielen.

Die in der Höhe stark vorkragende Wand verlief unten in Augenhöhe fast senkrecht. Sie wurde durchscheinend, dann schwarz und ging schließlich in den Boden über, eine weite schwarz geflieste Fläche von gespenstischem Hochglanz, die beim Besucher das beunruhigende Gefühl aufkommen ließ, auf durchsichtigem Grund oder über schwarzes Eis zu wandeln.

Durch die Mitte des Bodens stieß wie die Spitze eines riesigen Torpedos die Maschine, für die diese Kuppel erbaut worden war. Ihr schlanker schwarzer Umriss schwang sich fast sieben Meter empor, bevor er wieder in den schwarzen Boden zurücktauchte. Der Schwung und die Glätte der Hülle vermittelten den Eindruck eines mitten im Sprung in einen eisigen schwarzen Ozean eingefrorenen riesigen Killerwals.

Das war der TRANSLTR, der kostspieligste Computer der Welt – eine Rechneranlage, auf deren Nichtexistenz die NSA heilige Eide schwor.

Ähnlich einem Eisberg verbarg diese Maschine neunzig Prozent ihrer Masse und Kraft tief unter der Oberfläche. Ihr Geheimnis war in einen keramischen Silo eingeschlossen, der sich sechs Stockwerke tief senkrecht nach unten erstreckte – eine Hülle, an deren Innenwand ein Wirrwarr von Gitterlaufstegen, Kabeln und zischenden Ventilen des Kühlsystems montiert war. Das Generatoraggregat auf dem Grund des Silos erzeugte ein unablässiges fernes Wummern, das die Akustik in der Crypto-Kuppel ins Dumpfe und Gespenstische verfremdete.

Der TRANSLTR war wie alle großen technischen Fortschritte ein Kind der Notwendigkeit gewesen. In den achtziger Jahren erlebte die NSA jene Revolution der Telekommunikation, die die Welt der nachrichtendienstlichen Informationsbeschaffung für immer verändern sollte – den öffentlichen Zugriff aufs Internet und speziell die Einführung der E-Mail.

Kriminelle, Terroristen und Spione, des leidigen Anzapfens ihrer Telefone überdrüssig, stürzten sich sofort auf dieses neue globale Kommunikationsmittel. E-Mails waren so sicher wie konventionelle Briefsendungen und hatten zudem die Geschwindigkeit einer Telefonverbindung. Da die Übertragung auf optischem Weg durch unterirdisch verlegte Glasfaserkabel und an keiner Stelle über Funkstrecken durch die Luft erfolgte, waren E-Mails absolut sicher – glaubte man jedenfalls.

In Wirklichkeit war das Abfangen der durch das Internet sausenden E-Mails für die Techno-Gurus der NSA eine leichte Übung, war doch das Internet keineswegs die beispiellose Neuerung, für die es von PC-Nutzern gemeinhin gehalten wurde. Das US-Verteidigungsministerium hatte es schon vor drei Jahrzehnten eingerichtet – ein gewaltiges Computernetzwerk, das im Fall eines Atomkriegs die Kommunikation der Regierungsstellen aufrechterhalten und sichern sollte.

Die NSA konnte auf alte Internetprofis zurückgreifen, die sie als ihre Augen und Ohren einzusetzen wusste. Die Superschlauen, die illegale Geschäfte per E-Mail abwickeln wollten, mussten sehr schnell feststellen, dass ihre Geheimnisse keineswegs so geheim waren, wie sie geglaubt hatten. Von den erfahrenen Hackern der NSA tatkräftig unterstützt, konnten das FBI, die Drogenbekämpfungs-Behörde, die Steuerfahndung und andere Strafverfolgungsorgane der USA eine veritable Zahl von Festnahmen und Verurteilungen verzeichnen.

Als die Computernutzer herausfanden, dass die US-Regierung weltweit freien Zugriff auf ihre Mails hatte, erhob sich ein gewaltiger Schrei der Empörung. Selbst Leute, die lediglich ihre Urlaubsgrüße per E-Mail verschicken wollten, reagierten empfindlich auf den Mangel an Vertraulichkeit. Auf der ganzen Welt machte man sich in den Softwarefirmen Gedanken, wie man E-Mails sicherer machen könnte. Mit dem »Public-Key«-Verschlüsselungsverfahren hatten die Programmierer die Lösung schnell gefunden.

Die Public-Key-Chiffrierung war ein ebenso einfaches wie brillantes System. Es bestand aus einer auf jedem Heimcomputer leicht installierbaren Software, die die E-Mails des Absenders in einen sinnentleerten Zeichensalat verwandelte. Wenn der Anwender einen Brief geschrieben hatte, brauchte er ihn anschließend nur durch das Verschlüsselungsprogramm laufen zu lassen. Der Text, der beim Empfänger ankam, sah danach aus wie wirres Geschreibsel ohne Sinn und Zweck. Er war absolut unlesbar – ein Code. Wer diesen Brief abfing, bekam lediglich einen wirren Buchstabensalat auf seinen Bildschirm.

Nur durch Eingabe des »Private-Key« des Absenders – eine geheime Zeichenfolge, die nur zum Entschlüsseln der mit dem entsprechenden Public-Key verschlüsselten Nachricht dient – konnte die Botschaft wieder lesbar gemacht werden. Der in der Regel sehr lange und komplexe Private-Key gab dem Dechiffrierungsprogramm des Empfängers die mathematischen Operationen vor, mit denen die Ursprungsform des Texts wiederhergestellt werden konnte.

Nun konnten die Anwender wieder unbesorgt vertrauliche E-Mails austauschen. Mochten die Mails auch abgefangen werden – entziffern konnte sie nur, wer den entsprechenden privaten Schlüssel besaß.

Die neue Lage machte sich bei der NSA sofort drastisch bemerkbar. Die Codes, mit denen sie es jetzt zu tun bekam, waren keine Substitutionscodes mehr, denen man mit Bleistift und Kästchenpapier zu Leibe rücken konnte – es waren computererzeugte Hash-Funktionen, die unter Anwendung von Zufallsfunktionen und multiplen symbolischen Alphabeten die Information in willkürliche Zeichenfolgen zerlegten.

Die anfangs benutzten Private-Keys waren noch so kurz, dass die Computer der NSA sie »erraten« konnten. Wenn ein gesuchter Private-Key zehn Stellen hatte, programmierte man einen Computer, jede mögliche Zeichenkombination zwischen 0000000000 und ZZZZZZZZZZ durchzuprobieren, wobei der Rechner früher oder später auf die richtige Zeichenfolge stoßen musste. Dieses Vorgehen nach dem Prinzip von Versuch und Irrtum war eine Holzhammermethode, die so genannte Brute-Force-Methode, zeitaufwändig zwar, aber der Erfolg war mathematisch gesichert.

Als sich herumsprach, dass verschlüsselte Botschaften mit der Brute-Force-Methode dechiffriert werden konnten, wurden die Private-Keys immer länger. Die für das »Erraten« des richtigen Schlüssels erforderlichen Rechenzeiten wuchsen auf Wochen, Monate und schließlich auf Jahre.

In den Neunzigerjahren waren die Private-Keys über fünfzig Stellen lang geworden und verwendeten sämtliche Zeichen des aus Buchstaben, Zahlen und Symbolen bestehenden ASCII-Alphabets. Die Zahl der verschiedenen Kombinationsmöglichkeiten bewegte sich in der Gegend von 10125, einer Zehn mit einhundertfünfundzwanzig Nullen. Das Erraten eines solchen Keys mit der Brute-Force-Methode war etwa so wahrscheinlich, wie an einem fünf Kilometer langen Strand ein bestimmtes Sandkorn zu finden. Es kursierten Schätzungen, dass die NSA mit ihrem schnellsten Computer – dem streng geheimen Cray/Josephson II – für einen erfolgreichen Brute-Force-Angriff auf einen gängigen vierundsechzigstelligen Private-Key, wie er überall im Handel war, neunzehn Jahre brauchen würde. Wenn der Computer endlich den Schlüssel erraten und den Code geknackt haben würde, war der Inhalt der Botschaft längst nicht mehr aktuell.

Unter dem Eindruck des drohenden nachrichtendienstlichen Blackouts verfasste die NSA ein streng geheimes Memorandum mit der Bewertung der Lage und Vorschlägen zu ihrer möglichen Bewältigung. Es fand die Unterstützung des Präsidenten der Vereinigten Staaten. Mit dem Geld des Bundes im Rücken und einer Blankovollmacht, alles zu unternehmen, was im Interesse der Lösung des Problems erforderlich war, machte sich die NSA daran, das Unmögliche zu ermöglichen: den Bau der ersten universell einsetzbaren Dechiffriermaschine der Welt.

Ungeachtet der Einschätzung vieler Experten, die den geplanten Super-Codeknacker zum Hirngespinst erklärten, hielt sich die NSA unbeirrbar an ihr bewährtes Motto: Alles ist möglich, Unmögliches dauert nur etwas länger.

Nach fünf Jahren hatte es die NSA unter Aufwendung einer halben Million Arbeitsstunden und 1,9 Milliarden Dollar wieder einmal geschafft: Der letzte der drei Millionen briefmarkengroßen Spezialprozessoren war eingesetzt, die interne Programmierung abgeschlossen und das keramische Gehäuse verschlossen. Der TRANSLTR war geboren.

Auch wenn die geheimen inneren Funktionszusammenhänge des TRANSLTR das Produkt vieler Köpfe waren und von keiner einzelnen Person in ihrer Gesamtheit verstanden wurden – das grundsätzliche Funktionsprinzip war sehr simpel: Je mehr anpacken, desto schneller geht es.

Die drei Millionen parallel arbeitender, auf die Entschlüsselung spezialisierter Prozessoren konnten mit unbeschreiblicher Geschwindigkeit...

| Erscheint lt. Verlag | 8.4.2013 |

|---|---|

| Übersetzer | Peter A. Schmidt |

| Verlagsort | Köln |

| Sprache | deutsch |

| Themenwelt | Literatur ► Krimi / Thriller / Horror ► Krimi / Thriller |

| Schlagworte | 20. - 21. Jahrhundert • Andalusien • blutig • Blutlinie • CIA • Code • Cody McFadyen • Computervirus • Dan Brown • dan brown das verlorene symbol • dan brown diabolus • dan brown hörbuch • dan brown hörbuch download • dan brown illuminati • dan brown inferno • dan brown inferno hörbuch • dan brown meteor • dan brown neuestes buch • dan brown sakrileg • dan brown symbol • Detektiv • Drogen • Ermittlerin • ethan cross • FBI • Fitzek • Forensik • Gänsehaut • Geheimdienst • Geheimdienste • Groschenheft • Groschenroman • Hacker • illuminati dan brown ebook • illuminati dan brown kindle • inferno dan brown audible • inferno dan brown buch • inferno dan brown kindle • Kommissar • Krimi • Kriminalroman • Kriminalromane • Krimis • Krimiserie • Krypto • NSA • Politthriller • Polizei • Polizei / Geheimdienste • Polizist • Privatdetektiv • Programmierer • Psycho • Psychothriller • Robert Langdon • Schlitzer • Serienkiller • Serienmörder • Sevilla • Sevilla, CIA, Supercomputer • Spanien • Spannung • Spannungsroman • Spionage • Spionagethriller / Agententhriller • Supercomputer • Technik / High-Tech / Technische Wissenschaft • Technothriller / Hightech-Thriller • Terroristen • The Da Vinci Code • Thriller • USA • Vatikan • Verbrechen • Verbrechensaufklärung • Verschlüsselung • Verschwinden • Verschwörung |

| ISBN-10 | 3-8387-3228-6 / 3838732286 |

| ISBN-13 | 978-3-8387-3228-2 / 9783838732282 |

| Informationen gemäß Produktsicherheitsverordnung (GPSR) | |

| Haben Sie eine Frage zum Produkt? |

DRM: Digitales Wasserzeichen

Dieses eBook enthält ein digitales Wasserzeichen und ist damit für Sie personalisiert. Bei einer missbräuchlichen Weitergabe des eBooks an Dritte ist eine Rückverfolgung an die Quelle möglich.

Dateiformat: EPUB (Electronic Publication)

EPUB ist ein offener Standard für eBooks und eignet sich besonders zur Darstellung von Belletristik und Sachbüchern. Der Fließtext wird dynamisch an die Display- und Schriftgröße angepasst. Auch für mobile Lesegeräte ist EPUB daher gut geeignet.

Systemvoraussetzungen:

PC/Mac: Mit einem PC oder Mac können Sie dieses eBook lesen. Sie benötigen dafür die kostenlose Software Adobe Digital Editions.

eReader: Dieses eBook kann mit (fast) allen eBook-Readern gelesen werden. Mit dem amazon-Kindle ist es aber nicht kompatibel.

Smartphone/Tablet: Egal ob Apple oder Android, dieses eBook können Sie lesen. Sie benötigen dafür eine kostenlose App.

Geräteliste und zusätzliche Hinweise

Buying eBooks from abroad

For tax law reasons we can sell eBooks just within Germany and Switzerland. Regrettably we cannot fulfill eBook-orders from other countries.

aus dem Bereich